La minaccia pressante del ransomware sta cambiando l’approccio delle organizzazioni sanitarie alla sicurezza informatica, dalla formalizzazione delle pratiche nel tentativo di ottenere una copertura assicurativa al miglioramento della capacità di ripristinare i dati criptati dopo gli attacchi. Tuttavia, poiché gli aggressori sempre più si appoggiano a fornitori e venditori di terze parti per estorcere riscatti, si stanno evidenziando tutte le lacune ancora presenti nei sistemi di sicurezza sanitaria, tra cui la mancanza di controlli di Identity Security per la protezione e la gestione di account privilegiati e accessi di terze parti.

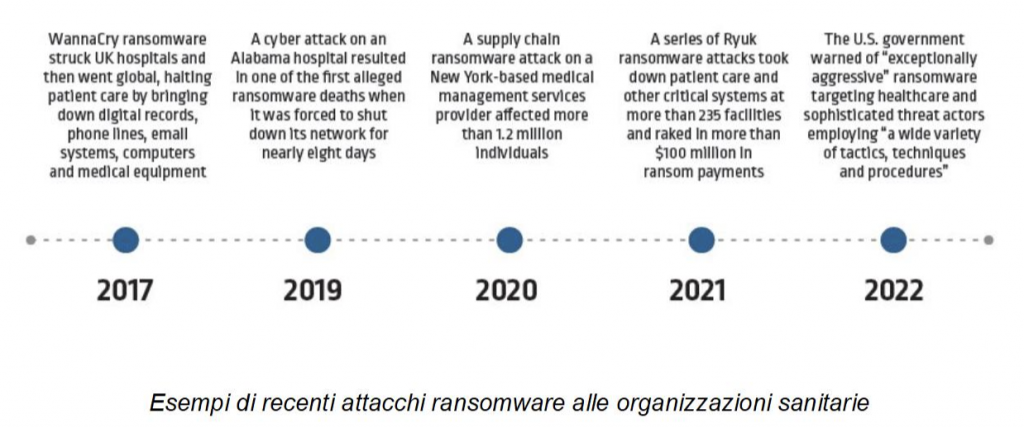

L’assistenza sanitaria è l’obiettivo numero 1 degli attacchi ransomware. Secondo il rapporto CyberArk 2022 Identity Security Threat Landscape, l’anno scorso un’organizzazione sanitaria media ha subito due o più attacchi ransomware mentre, secondo l’FBI, il settore sanitario è ancora il più bersagliato. Sebbene il ransomware sia tutt’altro che una novità per il settore, gli attacchi continuano a crescere in sofisticazione e scala.

Serve una visione più ampia della catena di fornitura sanitaria

Nel settore sanitario, è comune considerare il ransomware e le altre minacce informatiche in relazione alla cartella clinica elettronica (EHR). In realtà, le strategie di gestione del rischio devono avere una portata globale e comprendere software, dispositivi connessi, sistemi legacy e qualunque altra cosa sia in rete.

Parte di questo approccio allargato prevede una migliore valutazione e gestione dei rischi di cybersecurity associati ai fornitori terzi nelle vaste catene di fornitura sanitaria. A tal fine, la Cloud Security Alliance (CSA) ha recentemente pubblicato una guida informativa per aiutare le organizzazioni di fornitura di servizi sanitari (HDO) a superare le sfide pervasive associate alla valutazione dei fornitori terzi e alla gestione del rischio informatico. Nel nuovo documento “Healthcare Supply Chain Cybersecurity Risk Management”, gli autori della CSA delineano diverse best practice, tra cui:

1. Rivalutare sistematicamente tutti i vendor e fornitori terzi. Le valutazioni devono includere sia i fornitori diretti che i fornitori di fornitori, nonché i sistemi connessi non tradizionali e i dispositivi IoT – tutti componenti del sistema informativo che potrebbero introdurre rischi di cybersecurity, ad esempio fornendo accesso remoto e privilegiato a risorse interne critiche. Gli autori del report sottolineano che è necessario valutare anche qualsiasi applicazione o servizio basato sul cloud, compresi quelli acquistati con carta di credito al di fuori dei processi formali di acquisto e approvazione dell’IT o della finanza.

2. Classificare i fornitori in base al rischio, utilizzando, se possibile, un servizio indipendente di valutazione del rischio. La seconda parte di questo processo di rivalutazione consiste nel classificare i fornitori in base alla priorità della missione o all’impatto sull’organizzazione, nonché al livello di rischio. Per tutti i fornitori terzi che utilizzano servizi cloud (essenzialmente tutte le organizzazioni attuali), le valutazioni devono analizzare le pratiche di sicurezza cloud in ogni fase del ciclo di vita dei dati: creazione, memorizzazione, utilizzo, condivisione, archiviazione e distruzione. Gli autori del CSA offrono un quadro iniziale da seguire, incoraggiando le organizzazioni a fare riferimento anche a ISO, NIST, HITRUST e altri standard di settore. Gli autori fanno notare che l’utilizzo di servizi di valutazione del rischio di terze parti e di elenchi di fornitori qualificati può essere utile per ottenere valutazioni più coerenti.

3. Identificare e definire le principali aree di rischio. L’escalation dei privilegi è il vettore di attacco numero uno per le organizzazioni sanitarie. Utilizzando credenziali rubate, gli aggressori possono iniziare a muoversi all’interno dei sistemi alla ricerca di opportunità per aumentare i privilegi e sfruttare account privilegiati per installare ransomware. Nonostante questa realtà, molte organizzazioni sanitarie e i loro fornitori non riescono a proteggere e monitorare gli account privilegiati perché si concentrano sulle salvaguardie specifiche HIPAA per la protezione delle informazioni elettroniche.

4. Dotare i fornitori della propria catena di piani d’azione con priorità di rischio e verificarne il loro rispetto come parte obbligatoria dell’attività commerciale. L’estensione delle pratiche di identity security alla gestione degli accessi privilegiati dovrebbe essere in cima alla lista delle azioni delle organizzazioni sanitarie. Ciò può contribuire a proteggere dal ransomware e a ridurre drasticamente il rischio in tutta la catena di fornitura, migliorando la visibilità e il controllo degli account privilegiati, isolando e monitorando le attività privilegiate, eliminando l’accesso diretto ai sistemi di livello 0 e riducendo al minimo l’esposizione delle credenziali e le opportunità di escalation dei privilegi.

Proteggere la continuità delle cure con la sicurezza delle identità Dare la giusta priorità alla gestione degli accessi privilegiati come parte di un programma completo di sicurezza delle identità può aiutare a “garantire che le risorse vengano impiegate innanzitutto per i problemi più importanti”, rafforzando la resilienza informatica in tutto il percorso di cura e migliorando i risultati complessivi.

Di Paolo Lossa, Country Sales Director di CyberArk Italia