I ricercatori di Check Point segnalano un’impennata di cyber attachi contro le organizzazioni sanitarie di tutto il mondo. Dall’inizio di novembre, i ricercatori hanno documentato un aumento del 45% degli attacchi informatici, ponendo il settore sanitario in cima alle preferenze degli hacker.

L’ondata di attacchi informatici al settore sanitario è stata pari al doppio dell’aumento degli attacchi informatici di tutti gli altri settori nello stesso periodo di tempo, pari al 22%. L’aumento degli attacchi coinvolge una serie di vettori di attacco, tra cui il ransomware, le botnet, l’esecuzione di codici a distanza e gli attacchi DDoS. Il ransomware ha mostrato il maggiore aumento e si pone come la minaccia malware più significativa per le organizzazioni sanitarie, se confrontato con altri settori industriali.

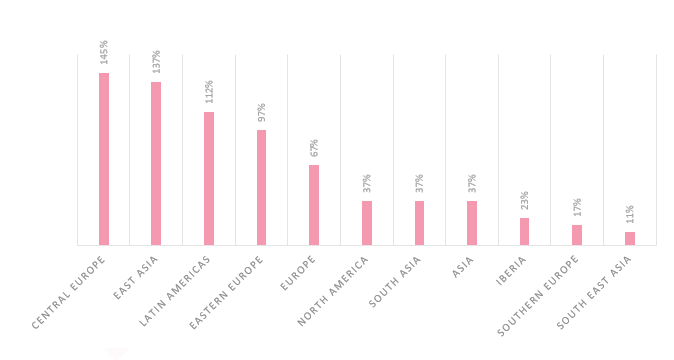

Cyber Attacchi informatici per regione e i Paesi più colpiti

Le ondate di attacchi informatici alle organizzazioni sanitarie si sono verificate soprattutto in Europa centrale (+145%), seguita dall’Asia orientale (+137%), dall’America latina (+112%), dall’Europa (67%) e dal Nord America (37%).

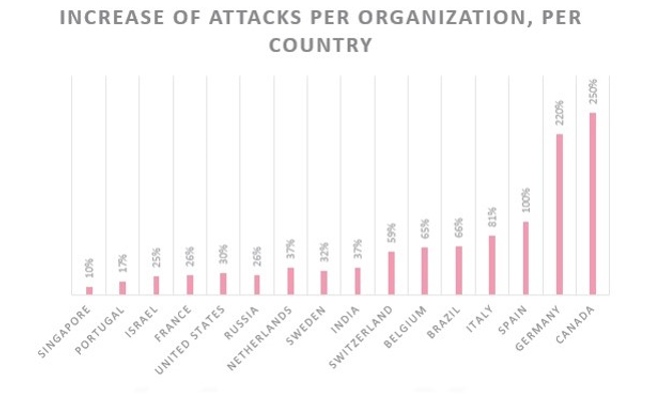

Per quanto riguarda i Paesi specifici, il Canada ha registrato l’aumento più drammatico con un incremento di oltre il 250% degli attacchi, seguito dalla Germania con un aumento del 220%. La Spagna ha visto praticamente raddoppiare gli attacchi di tipo ransomware nel settore sanitario. L’Italia è al quarto posto con un incremento degli attacchi dell’81%.

Omer Dembinsky, Manager of Data Intelligence di Check Point:

“Il numero di attacchi informatici al settore sanitario globale sta semplicemente andando fuori controllo. E quindi, le domande in generale sono: perché gli ospedali? Perché ora? La risposta breve è che prendere di mira gli ospedali equivale a denaro veloce per i cybercriminali. Questi criminali considerano gli ospedali come le organizzazioni che al momento sono più disposte a soddisfare le loro richieste e a pagare effettivamente i riscatti. Gli ospedali sono completamente sopraffatti dall’aumento dei pazienti affetti da coronavirus e dai recenti programmi di vaccinazione – qualsiasi interruzione delle operazioni ospedaliere sarebbe catastrofica. L’anno scorso, alcune reti ospedaliere in tutto il mondo sono state colpite con successo da attacchi di tipo ransomware, e questo ha reso i cyber-criminali ancora più motivati. Inoltre, l’utilizzo di Ryuk sottolinea la tendenza ad avere attacchi ransomware più mirati e personalizzati piuttosto che utilizzare una massiccia campagna di spam, che permette agli aggressori di assicurarsi di colpire le parti più critiche dell’organizzazione così da avere maggiori possibilità di essere pagati“.

Suggerimenti per prevenire gli attacchi di ransomware e phishing nel settore sanitario:

- Cercare infezioni trojan – gli attacchi ransomware non iniziano con il ransomware. Ryuk e altri tipi di exploit ransomware di solito iniziano con un’infezione iniziale con un trojan. Spesso questa infezione trojan si verifica giorni o settimane prima dell’inizio dell’attacco ransomware, quindi i professionisti della sicurezza dovrebbero cercare infezioni Trickbot, Emotet, Dridex e Cobalt Strike all’interno delle loro reti e rimuoverle utilizzando soluzioni di caccia alle minacce – in quanto queste possono aprire la porta a Ryuk.

- Alzare la guardia verso il fine settimana e le vacanze – la maggior parte degli attacchi di ransomware nell’ultimo anno ha avuto luogo nei fine settimana e durante le vacanze, quando il personale IT e di sicurezza ha meno probabilità di lavorare.

- Utilizzare soluzioni anti-ransomware – sebbene gli attacchi ransomware siano sofisticati, le soluzioni anti-ransomware con funzione di remediation sono strumenti efficaci che consentono alle organizzazioni di tornare alle normali operazioni in pochi minuti se si verifica un’infezione.

- Sensibilizzare i dipendenti sulle e-mail malevole – La formazione degli utenti su come identificare ed evitare potenziali attacchi ransomware è fondamentale. Poiché molti degli attuali cyber-attacchi informatici iniziano con un’e-mail di phishing mirata che non contiene nemmeno malware, solo un messaggio di ingegneria sociale che incoraggia l’utente a cliccare su un link dannoso o a fornire dettagli specifici. L’educazione degli utenti per aiutare a identificare questi tipi di e-mail dannose è spesso considerata una delle difese più importanti che un’organizzazione può implementare.

- Virtual Patching – la raccomandazione classica è di applicare patch a vecchie versioni di software o sistemi, cosa che potrebbe essere impossibile per gli ospedali, poiché in molti casi i sistemi non possono essere patchati. Pertanto, si consiglia di utilizzare un sistema di prevenzione delle intrusioni (IPS) con capacità di patch virtuale per prevenire i tentativi di sfruttare i punti deboli di sistemi o applicazioni vulnerabili. Un IPS aggiornato aiuta la vostra organizzazione a rimanere protetta.