Tra le minacce peggiori in ambito cybersecurity, che continuano a causare caos e disordini all’interno delle organizzazioni di tutto il mondo, con conseguenze gravi e colpendo obiettivi sempre più ambiziosi, troviamo indiscussamente i ransomware, particolari tipi di malware che rendono inaccessibili i dati dei dispositivi infettati richiedendo il pagamento di un riscatto per ripristinarli. All’inizio di quest’anno, abbiamo assistito a un’impennata di una specifica categoria di ransomware conosciuta come “Maze”, quella che, ad esempio, ha causato l’interruzione delle attività di Canon e ha scatenato il caos in aziende Fortune 500 del calibro di Cognizant.

Il mese scorso, un’ulteriore notizia ha destato un grande scalpore: la morte di una donna in Germania a causa di un attacco ransomware scagliato contro l’ospedale universitario di Dusseldorf. Questo fatto ha reso a tutti evidente quale sia il rischio rispetto all’incolumità fisica delle persone e come non si tratti più di una semplice minaccia teorica.

I ransomware colpiscono indistintamente tutti i settori, ma nel 2020 i cyber-criminali hanno attaccato con una frequenza sempre maggiore, intenzionalmente o come danno collaterale, anche servizi essenziali legati alla sanità, alle amministrazioni locali e alle infrastrutture critiche. Con l’aumentare della posta in gioco, aumenta anche la necessità di capire come prevenire questi attacchi così pericolosi e pervasivi.

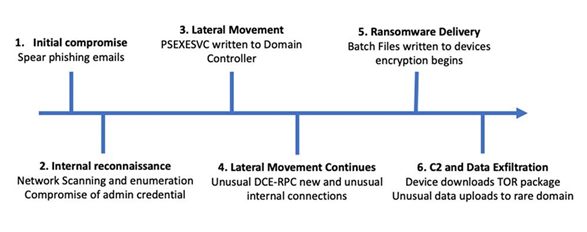

Recentemente, l’IA di Darktrace ha rilevato un ransomware Maze scagliato contro un’organizzazione sanitaria. Il vettore iniziale dell’infezione era stato scagliato tramite spear phishing. Capita spesso, infatti, che Maze si infiltri all’interno delle organizzazioni sanitarie attraverso e-mail di phishing che utilizzano la pandemia come esca.

Figura 1: Cronologia dell’attacco

L’aggressore aveva avviato una serie di attività di scansione della rete e di enumerazione per aumentare l’accesso all’interno della sottorete di Ricerca e Sviluppo. L’IA ha osservato un tentativo di compromissione delle credenziali a livello di amministrazione, attività RDP insolite e molteplici tentativi di autenticazione Kerberos e, successivamente, ha rilevato come l’aggressore stesse caricando un controller di dominio, prima che i file batch venissero scritti su più file share, utilizzati per il processo di cifratura.

Un dispositivo infetto si è poi collegato a un dominio sospetto associato a Maze mazedecrypt[.]top, scaricando il browser TOR, probabilmente per sfruttare il DNS (Domain Name System) per risolvere l’indirizzo IP come parte del comando e controllo (C2). Un grande volume di dati sensibili provenienti dalla subnet di R&S è stato poi caricato in un dominio raro. Questa attività è tipica del ransomware Maze, che è visto come una “doppia minaccia”, in quanto non solo cerca di criptare i file critici ma ne invia anche una copia all’aggressore.

Questa forma di attacco, nota anche come doxware, fornisce poi al cybercriminale l’arma di ricatto nel caso in cui l’organizzazione si rifiutasse di pagare, perché, se lo volesse, potrebbe vendere in qualunque momento i dati sul Dark Web oppure minacciare di offrire la proprietà intellettuale alla concorrenza.

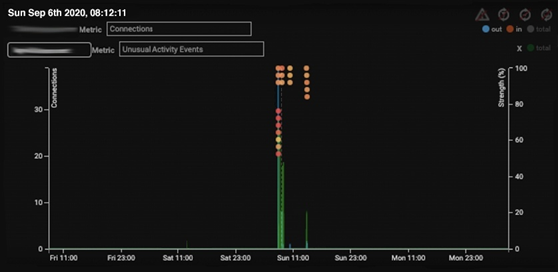

Durante l’intero ciclo di vita dell’attacco, molti sono stati gli allarmi generati dall’Intelligenza Artificiale che hanno spinto il Cyber AI Analyst ad avviare automaticamente un’indagine in background, riassemblando i diversi eventi in un unico, completo incidente di sicurezza, e sottoponendolo, in un’unica schermata, al team di sicurezza per l’ultima revisione “umana”.

Figura 2: L’interfaccia utente di Darktrace evidenzia l’attività insolita sospetta e le violazioni del modello su un controller di dominio direttamente collegato all’attacco ransomware

Questo caso dimostra ancora una volta come per le organizzazioni la risposta autonoma in modalità attiva sia ora più che mai necessaria perché minacce in rapido movimento richiedono risposte a velocità di macchina. In questo caso specifico, l’Immune System di Darktrace ha rilevato la minaccia non appena emersa, ma poiché la capacità di risposta autonoma era stata configurata in modalità passiva, la neutralizzazione della stessa richiedeva ancora l’intervento umano. Questo ha permesso agli aggressori di muoversi all’interno dell’organizzazione in modo rapido, crittografando i file prima che il team di sicurezza intervenisse.

Una volta infiltratosi, il ransomware può infatti diffondersi lateralmente attraverso l’infrastruttura digitale di un’organizzazione in pochi secondi, mettendo interi sistemi offline in pochi minuti. Per questo motivo, gli aggressori spesso colpiscono di notte o nei fine settimana, quando i team di sicurezza sono meno reattivi e i tempi di risposta tendono a essere più dilatati. Attacchi così rapidi richiedono difese in grado di rilevare e rispondere anche senza l’intervento umano, bloccando autonomamente le minacce.

In conclusione, se è evidente come gli attacchi mirati che espongono le organizzazioni a una doppia minaccia come Maze siano fortemente in aumento e prendano sempre più di mira ambienti ad alto rischio, appare altrettanto evidente come affidarsi all’IA sia la strada giusta da intraprendere, non solo per individuare e bloccare i ransomware, ma anche per rispondere autonomamente alle minacce.

Di Max Heinemeyer, Director of Threat Hunting di Darktrace