I cybercriminali stanno puntando sempre più sulle persone che operano nella sanità, e non delle tecnologie che utilizzano. E i ruoli colpiti potrebbero non essere quelli che ci si aspetta. Chiunque può diventare un VAP (Very Attacked Person), e per questo, quando si definisce, una strategia di protezione aziendale, è davvero necessario pensare a proteggere le persone.

Ad esempio, si pensi a un dipendente in amministrazione che sta lavorando normalmente, quando riceve una email da un collega, dall’oggetto “pagamento”, che indica il cambiamento delle coordinate bancarie con la relativa richiesta di aggiornarle per i prossimi pagamenti. L’email non desta sospetti, perché queste persone comunicano da sempre via email e la richiesta rientra nelle responsabilità di quel membro del team. Il tempo passa e il collega che ha inviato l’email torna a farsi sentire, lamentandosi di non aver più ricevuto i pagamenti correttamente. Solo in quel momento ci si rende conto di aver subìto una frode via email.

Le frodi via email sono un problema in continua crescita con un costo di miliardi di dollari per le aziende. Per quanto riguarda la sanità, vengono colpiti dipendenti, pazienti e colleghi. Per comprendere l’impatto delle frodi su questo settore a livello mondiale, Proofpoint ha analizzato più di 450 attacchi che hanno colpito aziende nel 2017 e nel 2018. Qui di seguito i risultati:

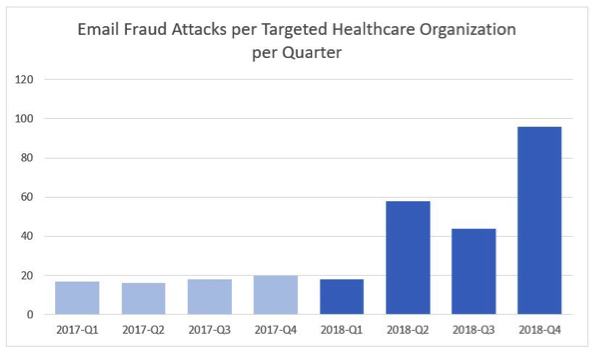

Le aziende sanitarie hanno ricevuto una media di 96 attacchi nel Q4 del 2018, numero che rappresenta un incremento del 473% rispetto al Q1 del 2017. I cybercriminali stanno colpendo un numero sempre maggiore di persone, dipartimenti e organizzazioni. Nel Q4 del 2018 il numero medio degli impiegati vittime di frode è stato di 65 unità. Le aziende sanitarie sono spesso complesse e distribuite, motivo per cui diventa particolarmente difficile identificare e proteggere le VAP. Gli aggressori possono anche appropriarsi di più identità per procedere con le richieste, con una media di 15 all’interno della stessa organizzazione in un trimestre.

I metodi di frode utilizzati per ingannare i dipendenti

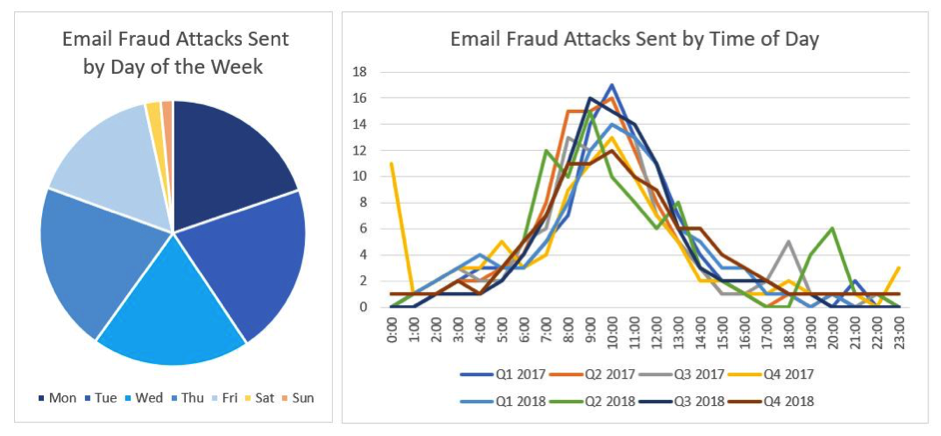

La maggior parte delle email fraudolente è stata inviata nei giorni lavorativi, dalle ore 7 del mattino alle ore 13, in base ai singoli fusi orari. Si tratta di attacchi di ingegneria sociale, per cui devono essere il più possibile credibili. Ad esempio, è difficile che un collega possa richiedere una modifica delle coordinate bancarie dopo l’orario di lavoro o nel weekend.

Richieste di pagamenti tramite bonifico sono le più comuni e le parole più utilizzate nell’oggetto dell’email includono “pagamento”, “richiesta” e “urgente”.

Tecniche di falsificazione dell’identità per colpire le aziende sanitarie

Una tecnica comune utilizzata nelle frodi via email prevede l’utilizzo di un servizio webmail e la falsificazione del nome visualizzato (display name spoofing) per rappresentare un ruolo di rilievo. Dal 2017-2018, il 33% di questi attacchi ha utilizzato Gmail.com, AOL.com, Comcast.net, Inbox.lv, o RR.com.

Il 95% delle aziende è stato colpito da un attacco che utilizzava il dominio legittimo e il 100% ha subìto lo spoofing del dominio per attaccare dipendenti e pazienti.

Il 67% è stato coinvolto in attività di lookalike domain, cioè quando viene registrato un sito molto simile a quello ufficiale, ma che contiene caratteri differenti (ad esempio “0” invece di “o”) o lettere aggiuntive.

Come la Sanità può proteggersi dalle frodi via email

La frode via email è un problema a 360 gradi, che coinvolge diversi attori e tecniche di falsificazione delle attività, ed è quindi necessaria una soluzione appropriata per proteggere staff, pazienti e dipendenti con controlli che possano bloccare tutte le tecniche di frode: display name spoofing, domain spoofing e lookalike domains.

Il report completo è disponibile qui https://www.proofpoint.com/us/resources/threat-reports/healthcare-email-fraud-report